Am 02. April 2025 war die Hochschule Mittweida, im Speziellen das Projekt PerspektiveArbeit Lausitz mit seinen Living Labs, Ausrichter der Veranstaltung „IT-Sicherheit im Betrieb: neue EU-Regelungen (NIS2 und CRA) und die Aufgaben des Betriebsrats in Zeiten von Datenlecks, KI und Hackerangriffen“ des Netzwerkes „Transferforum KI und Gute Arbeit“.

In der heutigen digitalen Welt, in der Cyberangriffe zunehmend zur Bedrohung für Unternehmen, Behörden und Verbraucher werden, spielt Cybersicherheit eine zentrale Rolle. Um den wachsenden Herausforderungen der digitalen Bedrohungen gerecht zu werden, hat die Europäische Union mit der NIS2-Richtlinie und dem Cyber Resilience Act (CRA) zwei wichtige gesetzgeberische Initiativen ins Leben gerufen. Beide Regelwerke verfolgen das Ziel, die Cybersicherheit in Europa zu stärken, jedoch mit unterschiedlichen Schwerpunkten und Ansätzen. Während die NIS2-Richtlinie vor allem die Sicherheit von Netzwerken und Informationssystemen in kritischen Sektoren fördert, legt der CRA besonderen Fokus auf die Sicherheit von Produkten mit digitalen Elementen, um diese von Anfang an gegen Cyberbedrohungen abzusichern.

In diesem Beitrag werfen wir einen Blick auf die wesentlichen Inhalte, Ziele und Auswirkungen dieser beiden Vorschriften.

NIS2-Richtlinie: Verstärkung der Cybersicherheit für kritische Infrastrukturen

Die NIS2-Richtlinie, die im Dezember 2020 verabschiedet wurde, baut auf der ursprünglichen NIS-Richtlinie von 2016 auf und zielt darauf ab, die Cybersicherheit in Europa zu stärken. Sie erweitert die Anforderungen an kritische Infrastrukturen und digitale Dienste und verlangt von den Mitgliedstaaten, strengere Sicherheitsvorkehrungen zu treffen und Sicherheitsvorfälle schneller zu melden.

Zu den wichtigsten Neuerungen der NIS2 gehört die Erweiterung der betroffenen Sektoren. Neben den bisher erfassten Bereichen wie Energie, Gesundheit und Transport werden nun auch digitale Dienstleister (z. B. Cloud-Anbieter, Online-Marktplätze und Suchmaschinen) stärker in die Pflicht genommen. Die Unternehmen müssen nicht nur ihre Netzwerke und Informationssysteme vor Bedrohungen schützen, sondern auch klare Maßnahmen zur Erkennung, Abwehr und Reaktion auf Sicherheitsvorfälle entwickeln.

Ein zentrales Element der NIS2-Richtlinie ist die Meldepflicht für Sicherheitsvorfälle. Sollte ein Vorfall auftreten, müssen Unternehmen diesen innerhalb von 24 Stunden den zuständigen nationalen Behörden melden. Dies stellt sicher, dass auf Vorfälle schnell reagiert und eine koordinierte Antwort auf europäischer Ebene gewährleistet wird. Die Mitgliedstaaten müssen zudem sicherstellen, dass ihre nationalen Cybersicherheitsbehörden über ausreichende Ressourcen verfügen, um die Umsetzung der Richtlinie zu überwachen und die Zusammenarbeit auf internationaler Ebene zu fördern.

NIS2 ist in Deutschland bisher noch nicht aktiv: Deutschland hat die Umsetzungsfrist zum 18. Oktober 2024 nicht eingehalten. Durch die Neuwahlen des Bundestags, die am 23. Februar 2025 stattfand, müssen alle Gesetzentwürfe und andere Vorlagen, die vom alten Bundestag noch nicht beschlossen wurden, neu eingebracht und verhandelt werden, so dass mit der Umsetzung von NIS-2 in Deutschland frühestens im zweiten Quartal 2025 zu rechnen ist. Der Zeitplan für die Rechtsverordnungen zum Umsetzungsgesetz ist unklar.

Cyber Resilience Act (CRA): Sicherstellung der Cybersicherheit von Produkten

Im Gegensatz zur NIS2, die auf die Sicherheit von Netzwerken und Informationssystemen abzielt, richtet sich der Cyber Resilience Act (CRA) vor allem an Hersteller von Produkten mit digitalen Elementen. Der CRA, der im September 2022 von der Europäischen Kommission vorgestellt wurde, verlangt von Herstellern, dass ihre Produkte von Anfang an sicher und widerstandsfähig gegen Cyberangriffe sind. Hierbei handelt es sich um Produkte wie Software, Geräte des Internets der Dinge (IoT) und andere vernetzte Produkte.

Ein wichtiger Aspekt des CRA ist, dass Hersteller von Produkten mit digitalen Elementen verpflichtet werden, sicherheitsrelevante Anforderungen zu erfüllen. Diese beinhalten unter anderem die Durchführung regelmäßiger Sicherheitsprüfungen und die Sicherstellung, dass Produkte auch nach ihrer Markteinführung regelmäßig mit Sicherheitsupdates versorgt werden. Der CRA soll sicherstellen, dass Produkte in der gesamten Lebensdauer sicher bleiben und im Falle von entdeckten Sicherheitslücken schnell gepatcht werden können.

Darüber hinaus müssen Hersteller von Produkten, die Sicherheitslücken oder -vorfälle aufweisen, diese innerhalb eines vorgegebenen Zeitrahmens melden. Dies ist entscheidend, um rasch auf entdeckte Schwachstellen reagieren zu können und so den Schutz für die Endnutzer zu gewährleisten. Der CRA verfolgt somit einen proaktiven Ansatz, indem er Hersteller in die Pflicht nimmt, Cybersicherheit bereits im Entwicklungsprozess von Produkten zu berücksichtigen.

Auch wenn die Veröffentlichung der Richtlinien schon ein paar Jahre zurückliegt, ist das Thema Cybersecurity aktueller denn je. Einige Unternehmen haben tagtäglich mit tausenden Hackerangriffen zu kämpfen, so berichtet ein Mitglied des VW-Betriebsrates im Treffen des Arbeitskreises „Transferforum KI und Gute Arbeit“. Das Netzwerk trifft sich seit 2022 regelmäßig an unterschiedlichen Standorten und beschäftigt sich mit betriebsratsrelevanten aktuellen IT-Themen. Am 2. April 2025 war das Netzwerk zu Gast bei der Hochschule Mittweida und diskutierte kritisch zum Thema „IT-Sicherheit im Betrieb: neue EU-Regelungen (NIS2 und CRA) und die Aufgaben des Betriebsrats in Zeiten von Datenlecks, KI und Hackerangriffen“ mit dem Referenten Jochim Selzer (Bildungsreferent DGB).

Herr Selzer gab den Betriebsräten einen Überblick über die NIS2-Richtlinie und den Cyber Resilience Act und deren wichtigste Inhalte, die Rolle des Bundesamtes für Sicherheit in der Informationstechnik (BSI), Kritik der Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI) und einen Ausblick, wie die Initiativen von Staat und Unternehmen vermutlich weiter umgesetzt werden. Dabei ging er auf mögliche Folgen für das Arbeitsleben ein und prognostiziert stärkere Regulierungen erlaubter Soft- und Hardware (USB-Sticks, Bluetooth-Peripherie, Drucker, Messenger, Videokonferenzen) sowie den Einsatz von Mehr-Faktor-Authentifizierungen. In der Diskussion äußerten die Betriebsräte häufig Bedenken, wie mit Mitarbeiterdaten umgegangen wird, um eine Kontrolle von Mitarbeitern zu verhindern, aber dennoch die Informationssicherheit gewährleisten zu können. Es gibt oft Unsicherheiten darüber, welche Daten verarbeitet werden dürfen und wie sie sicher gespeichert und übertragen werden müssen. Die Teilnehmenden waren sich allerdings einig darüber, dass die Daten nicht dem Arbeitgeber zur Verfügung gestellt werden dürfen, sondern nur in der IT-Abteilung für arbeitsbezogene Prozesse und Zwecke genutzt werden, um eine Personen- und Verhaltenskontrolle zu vermeiden.

Ein weiterer wichtiger Punkt war die Frage, wie die Kontrolle über die vielfältigen Cyberangriffe gewonnen werden kann, ohne dabei die Mitarbeiter in ihrer Arbeit zu behindern und zusätzliche Belastungen derer zu vermeiden. Durch striktere Sicherheitsvorgaben (z.B. verstärkter Einsatz von Zwei-Faktor-Authentifizierung oder die Einschränkung von externen Geräten) können Mitarbeiter das Gefühl haben, in ihrer Arbeit eingeschränkt zu werden. Das unterstreicht auch die Aussage von Thomas Schläger, IT-Fachmann bei ITSC GmbH „Die Freiheit wird ganz schnell mit Sicherheit eingeschränkt“.

Vor den Richtlinien und Gesetzen zur Datensicherheit und Cybersecurity haben die Unternehmen das gemacht, was sie für richtig hielten, erklärt Jochim Selzer (Bildungsreferent DGB). Jetzt ist es wichtig, eine gute Balance zwischen Datenschutz, Gesetzeskonformität und Persönlichkeitsrechten zu finden.

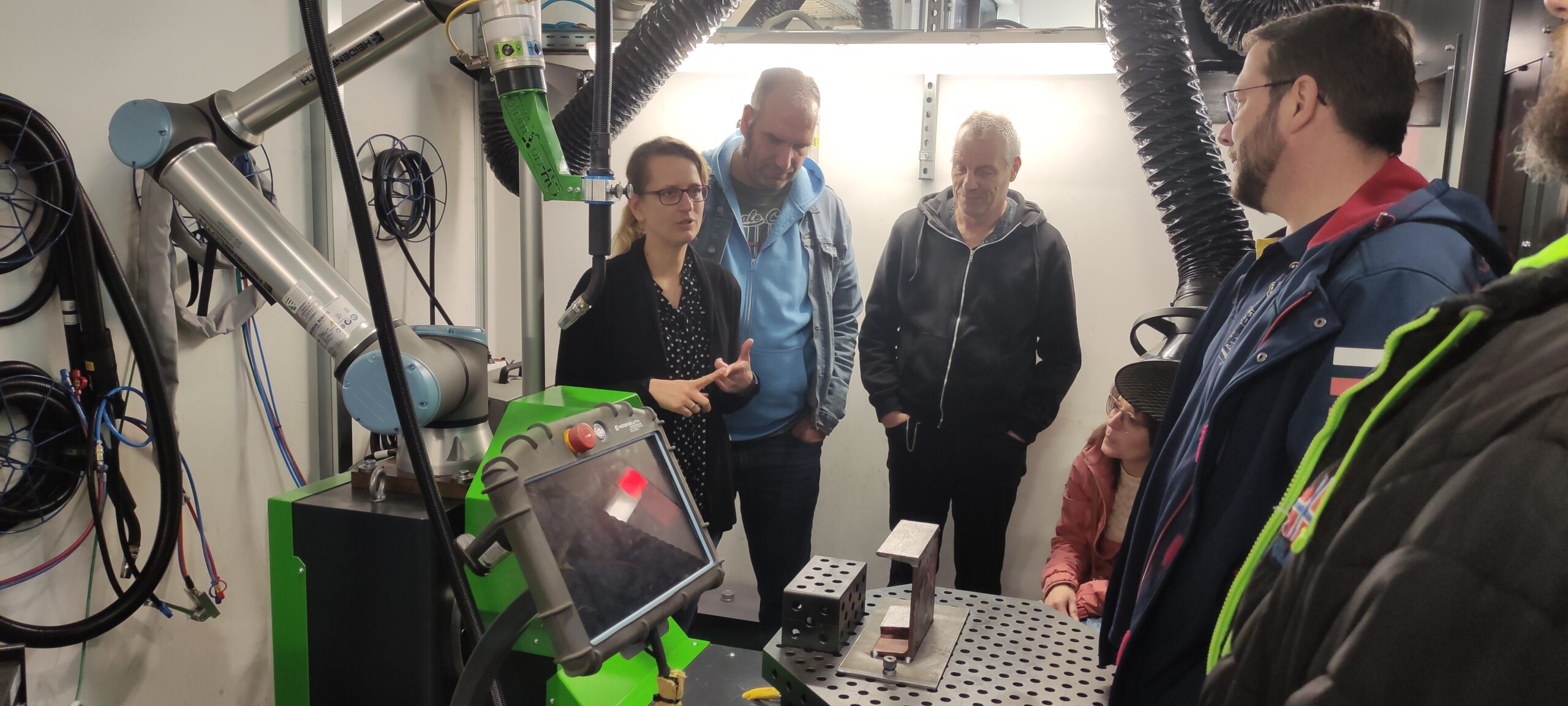

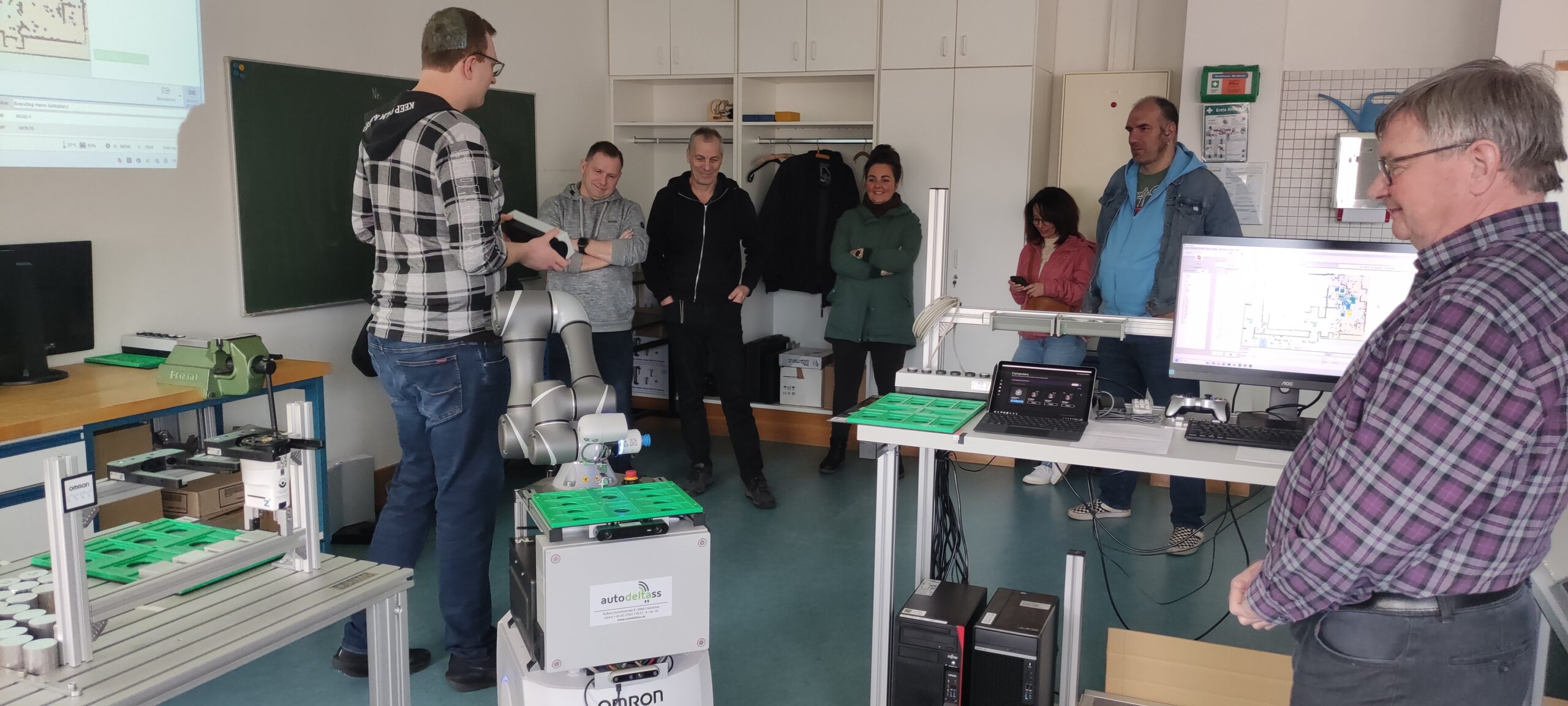

Highlight des „Transferforum KI und Gute Arbeit“ war für die Betriebsräte, neben dem regen Austausch zu Fachthemen, der Besuch der Living Labs des Projekts PerspektiveArbeit Lausitz. Insgesamt konnten 4 Labore besichtigt und teilweise ausprobiert werden. Die Betriebsräte waren überrascht von der Ausstattung der Labore im Vergleich zu anderen viel größeren Hochschulen als Mittweida. Nach ihren Aussagen würde sie sich nur unwesentlich voneinander unterscheiden. Einige der Teilnehmer wollten gleich selbst in den Laboren aktiv werden. Bis auf das Schweißlabor war dies auch möglich, da hier eine spezielle Sicherheitskleidung erforderlich gewesen wäre. Die Betriebsräte sind allerdings jederzeit wieder herzlich willkommen und so steht auch dem Ausprobieren im Schweißlabor nichts mehr entgegen.

Weitere Informationen:

- Bundesamt für Sicherheit in der Informationstechnik (BSI) – NIS-Richtlinie:

-

- Durchführungsverordnung der EU zur NIS-2 Richtlinie

https://www.bsi.bund.de/DE/Themen/Regulierte-Wirtschaft/NIS-2-regulierte-Unternehmen/NIS-2-fuer-IT-und-TK/NIS-2-fuer-IT-und-TK_node.html - Umsetzung der NIS-2-Richtlinie für die regulierte Wirtschaft

https://www.bsi.bund.de/DE/Themen/Regulierte-Wirtschaft/NIS-2-regulierte-Unternehmen/nis-2-regulierte-unternehmen_node.html - Direktlink zum Text der NIS2-Richtlinie: EUR-Lex – NIS2-Richtlinie (2020/0359)

- Durchführungsverordnung der EU zur NIS-2 Richtlinie

- Bundesamt für Sicherheit in der Informationstechnik (BSI) – Cyber Resilience Act:

europäische Verordnung für Cybersicherheit

-

© Fotos: Christin Voigt, HSMW